Tíz évig szunnyadt egy súlyos sebezhetőség a Steamben

Az otthoni felhasználók számítógépeit kártevőkkel megfertőzni kívánók általában az operációs rendszerekben és a böngészőkben megbúvó sebezhetőségeket próbálják kihasználni, de ez nem jelenti azt, hogy más alkalmazások támadásával ne érhetnék el a céljaikat.

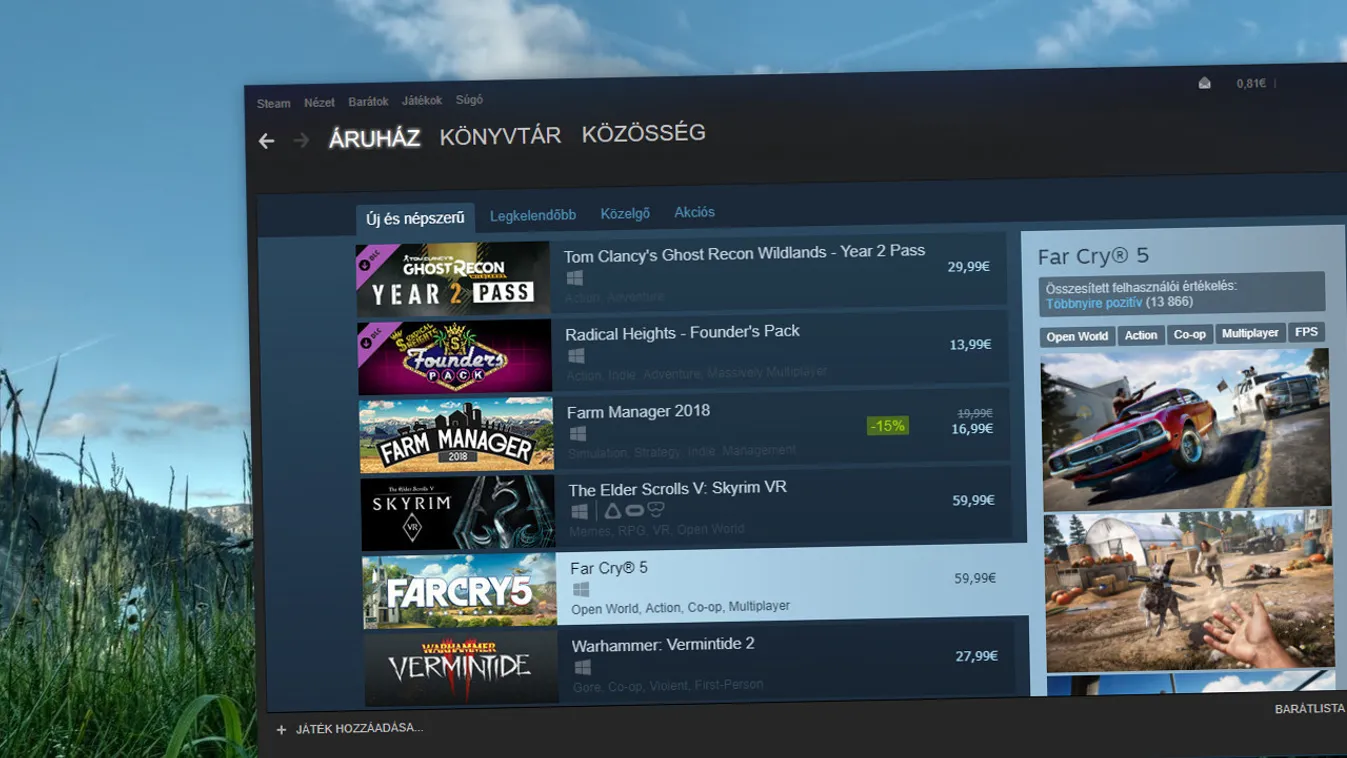

Most kiderült, hogy Steam digitális játékáruház számítógépes kliensében körülbelül tíz éven át volt egy durva sebezhetőség, a segítségével távoli kódfuttatásra nyílt lehetőség. A támadónak hibás formázású UDP adatcsomagokat kellett küldenie az áldozat számítógépén futó kliensnek, a sebezhetőségnek köszönhetően szabadon választott támadó kódokat futtathatott a PC-jén.

A sérülékenység kihasználását tavaly júliusban véletlenül már megnehezítette a Valve, mikor bekapcsolta a memóriahely-alapú támadások ellen kitalált ASLR védelmet a Steamben. Tom Court, a problémát felfedezett Context Information Security biztonsági kutatója szerint ettől függetlenül egy másikkal kombinálva kihasználható maradt a sebezhetőség.

Court márciusban jelentette a sérülékenységeket a Valve-nak, és kellemes meglepetésére olyan 12 óra múlva a cég kiadott egy béta patchet, amely részlegesen orvosolta a problémákat. A teljes értékű, végső javítások a Steam 2018. április 4-én kiadott stabil verziójában landoltak a felhasználóknál.

Nincs rá bizonyíték, hogy a durva hibát Tom Court előtt bárki kiszúrta volna.

Ha szeretne még több érdekes techhírt olvasni, akkor kövesse az Origo Techbázis Facebook-oldalát, kattintson ide!