Ismét szivárogtatott Snowden, valódiak a kiberfegyverek

A Shadow Brokers nevű hackercsoport nemrég szivárogtatott ki az internetre olyan kódokat, amelyek állításuk szerint az amerikai Nemzetbiztonsági Ügynökség, az NSA elitcsapatának kiberfegyverei. A teljes csomagot irreális összegért, egymillió bitcoinért hirdették meg. Biztonsági szakértők azóta is vitáznak arról, hogy mennyire lehetnek valósak a kódok, és tényleg az NSA elitcsapatához, az Equation Grouphoz fűződnek-e.

A hírszerző szerv egykori dolgozója, a kémbotrányt kirobbantó Edward Snowden a Twitteren reagált az eseményekre múlt héten, elmondta, hogy ez egyáltalán nem új: korábban már többször is bejutottak támadók az NSA rendszerébe. Az viszont újszerű, hogy ezt nyilvánossá is teszik a támadók. Snowden sejtése szerint a Shadow Brokers orosz csapat lehet, a támadás pedig egy nagyobb hackerkampány része, amelynek köze lehet a demokratákat ért támadáshoz is.

A The Intercept új cikke szerint Snowden olyan, eddig közzé nem tett dokumentumokat nyújtott át a lap számára, amelyek megerősítik azt, hogy tényleg az NSA eszközei kerültek ki a netre – ez esetben viszont nagy a baj.

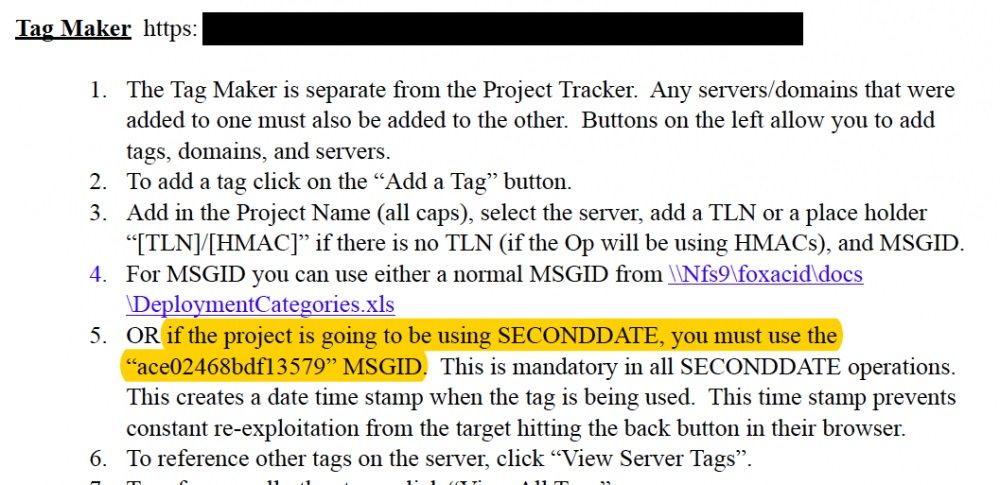

Ezek közt van az NSA egyik szigorúan titkosnak minősített kézikönyve, amelyből nem csak a "SECONDDATE" nevű kódra derül fény, de arra is, hogy az NSA milyen módszerekkel fertőzte és követte le az állampolgárok gépeit. Említést találni benne arra is, hogy Pakisztánban és Libanonban is bevetették kémkedésre a programot.

Egy, a dokumentumokban olvasható kódsor (ace02468bdf13579) feltűnik a ShadowBrokers által szivárogtatott programban, a SECONDDATE-ben is, szakértők szerint

ez nem lehet véletlen egybeesés.

A SECONDDATE nevű eszközt úgynevezett "közbeékelődéses támadásokhoz" (man in the middle) használták fel az NSA emberei. A célpont egy ilyen támadás során azt hiszi, hogy biztonságos weboldalon jár, de közben a webes lekéréseit eltérítik az NSA szervereire.

Ezek egyik a FOXACID néven emlegetett szerver, amely az eltérítés után megfertőzi a gépet, az pedig követhetővé válik. Magát a FOXACID szervert is említik a Snowden által átadott dokumentumok, a program kiemelt szerepet játszott egy összetettebb programban, amit a hírszerzők több millió számítógép fertőzéséhez és megfigyelésre használtak fel.

A kártékony kódok nemcsak más kormányokat sodorhatnak bajba, hanem bárki mást is. John Hopkins kriptográfus szerint a támadások kockázata bárkit veszélyeztet, akinek sérülékeny routere van,

a kikerült kódokat hétköznapi bűnözők is felhasználhatják.

Többek szerint amúgy a hackerek már évek óta ülnek a kódokon, és csak a megfelelő időzítésre vártak. Christopher Soghoian biztonsági szakértő egy tweetje szerint ebből még nagyobb balhé csak akkor lesz, ha kiderül: az NSA évek óta tud arról, hogy ellopták eszközeit, és ennek ellenére sem értesítette a CISCO-t és más sebezhető cégeket.

Egyre több jel utal arra, hogy minden idők egyik legbotrányosabb és legkifinomultabb hackertámadása valódi lehet, és ez kihathat a titkosítási vitára is. Hiszen ha az NSA nem tudja biztonságban tartani eszközeit, akkor

mi a garancia arra, hogy egy hátsó ajtót nem vesznek észre a rosszakarók is?

„A kormány azon szerve, amelynek a legjobban kéne őriznie a titkokat, úgy tűnik, nem elég hatékony"- mondta a Business Insidernek Nate Cardozo, az Electronic Frontier Foundation vezető biztonsági szakértője. A titkosítási vitával kapcsolatban Christopher Soghoian biztonsági szakértő is reagált egy velős tweettel.

Februárban egy szövetségi bíró arra kötelezte az Apple-t, hogy oldják fel a San Bernardinó-i terrorista, Syed Rizwan Farook iPhone készülékét. Ezután hosszú vita indult a kormány és az Apple közt a titkosítás mértékéről és szükségességéről. Az Apple-vezér Tim Cook nyílt levélben biztosította arról az ügyfeleket, hogy nem biztosítanak hátsó ajtót a kormány számára egy módosított operációs rendszerrel.

Ezt nagyon egyszerű okból tagadták meg: ha van egy megoldás, amit a kormány ki tud használni, azt a rosszakarók is megtalálhatják. Az NSA mostani hackerbotránya is ezt igazolja.

„Az NSA sebezhetőségekről alkotott álláspontja azon alapszik, hogy az adott titok sosem fog kikerülni. Hogy senki más nem szerez tudomást az adott bugról, csak a kormány. Hogy az sosem fog kiszivárogni. Ezek után tudjuk, hogy ez lehetetlen."

„Amikor a kormány talál, készít vagy felfedez valamilyen sérülékenységet egy rendszerben, két dolgot tehet: vagy befoltozza, vagy kihasználja"- mondja Cardozo. „Az erre vonatkozó szabályok viszont nem léteznek."

Jobban mondva, bizonyos irányvonalak vannak, amelyek mentén cselekednie kell a kormánynak, az úgynevezett Vulnerabilities Equities Process alapján kell dönteniük. Ez teszi lehetővé a szövetségi ügynökségeknek, hogy elárulják a különféle cégeknek az általuk talált kritikus biztonsági hibákat. De ez kérdéses alapokon áll, mivel nem egy jogi szerv alakította ki, hanem az Obama-adminisztráció.

„Szabályokra van szükségünk, amik jelenleg nincsenek. Vagy legalábbis nem működnek" - összegezte a helyzetet Cardozo.