Az év csodavírusa lehet a Vörös október

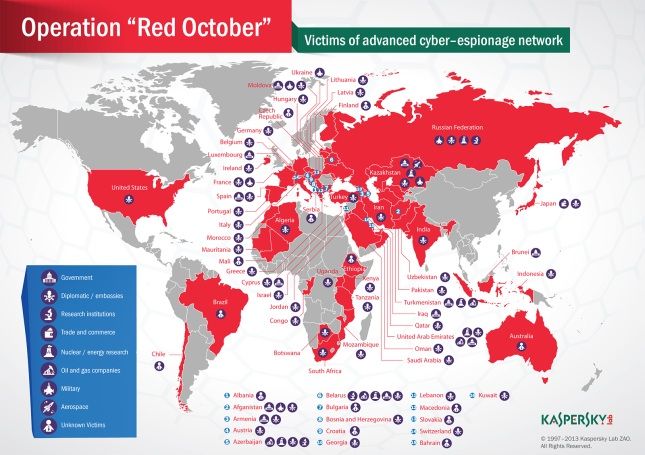

Hatvankilenc ország összesen háromszázötven számítógépét tartotta irányítása alatt az a számítógépes kártevő, amelyet a biztonsági szoftvereket fejlesztő orosz Kaspersky Lab cég víruslaborja Vörös októbernek nevezett el. A vírus által megfertőzött gépek száma nem hangzik ijesztően, egy jóval primitívebb kóddal is meg lehet fertőzni akár PC-k millióit is. A Vörös október azonban éppen attól különleges, hogy egyetlen otthoni számítógép sem vált áldozatává.

A kártevőt úgy tervezték, hogy kizárólag diplomáciai testületek, kutatóintézetek, energetikai hivatalok és kormányszervek PC-it támadja. Készítőit egyáltalán nem érdekelték az otthoni felhasználók jelszavai, vagy a winchestereiken lévő béna családi fotók, kifejezetten a nagy értékű információk ellopására optimalizálták az öt évig sikeresen bujkáló kártevőt - mondta el az [origo]-nak Costin Raiu, a Kaspersky Lab globális kutató és elemző csapatának vezetője.

"Több mint ezer olyan, adatlopó funkciókat tartalmazó modult vizsgáltunk meg, amely a Vörös októberhez tartozik, és ezek egyike sem kapcsolódik korábbi ismert támadáshoz. Mindegyiket a támadók fejlesztették, az alapoktól kezdve. Egyedül a gépek megfertőzéséhez használt, a PC-n futó programok hibáit kihasználó kódrészlet nem volt újdonság, ezzel ugyanis már más kártevőkben is találkoztunk" - mondta a szakember. A vizsgálatok negyed évet vettek igénybe, a Vörös októbert bemutató első jelentést a napokban publikálta a Kaspersky Lab.

Rejtély, hogy ki irányítja

A rekordideig észrevétlenül maradt támadókódot rétegesen építették fel a tervezői. A kutatók hatvan olyan webcímet találtak, amelyek irányítószervereket rejtenek, ezekhez csatlakozhattak a kártevő által megfertőzött PC-k. Az adatlopó hálózatot meglehetősen ellenállóvá tette, hogy ilyen sok géptől kaphattak parancsot az áldozatok.

Az első vonalban található szerverek a tucatnyi, főleg Németországban és Oroszországban üzemelő másodlagos közvetítőgépeknek küldték tovább a lopott adatokat, amelyek a még kisebb számú szuperproxynak vagy mini anyahajónak nevezett gépek felé továbbították a lopott információkat. Mini anyahajóból csak hármat találtak a Kaspersky szakértői. "Azt gyanítjuk, hogy vannak további rétegek is. Végül elérjük a tulajdonképpeni anyahajót, azt a szervert, amelyről az egész támadást irányítják" - mondta Raiu. Az anyahajó azonban úgy el van bujtatva, hogy egyelőre fogalmuk sincs a helyéről, és az is rejtély, ki irányítja.

A réteges felépítés mellett az is fokozza a Vörös október túlélőképességét, hogy minden modul három irányítószerverrel tart kapcsolatot. Ha egy-két vezérgép kiesik, akkor is folytatódhat az adatgyűjtés. Ráadásul elég egyetlen, parancsok kiadására alkalmas szerver ahhoz, hogy átprogramozzák a fertőzött gépek működését.

Az áldozattá vált gépek is vigyáznak magukra. A kártevő az Adobe Readerbe és a Microsoft Office programjaiba is beépített egy-egy olyan plugint, amelynek segítségével újra meg lehet fertőzni a teljes gépet, ha a vírust eltávolítanák. Ehhez a támadónak egy olyan levelet kellett küldenie a gép tulajdonosának, amely egy speciális kódot tartalmaz. Mivel ez a kód önmagában nem kártékony, csak a gépen rejtőzködő pluginek tudják értelmezni, ezért a levelet nem szűrték ki a vírusirtók. A Vörös októbert most már megtalálják a vírusirtók, ám a kártevőnek még nincs vége. Az irányítógépek nagy része a kártevő gazdájának irányítása alatt áll, a fő vezérgép helye ismeretlen. Most már azonban tudják a kiberbiztonsági szakemberek, hogy mit keressenek.

Nem pénzre, hanem fontos adatokra utaznak

A Kaspersky Lab szakembere szerint a Vörös október abban hasonlít a tavaly felfedezett, ipari kémkedésre, illetve az iráni atomprogram szabotálására írt kártevőkhöz, hogy ez is egy széles körű, sokáig felderítés nélkül üzemelő, kiberkémkedésre használt célprogram. A Vörös október azonban nemcsak egyedi kódjával tűnik ki a korábbi adattolvaj kártevők sorából. Abban is különbözik tőlük, hogy a vírus ismeretlen irányítói nagyon komoly tudással rendelkeztek a megtámadott intézményekről.

A kémkódot készítők tudására és felkészültségére példa, hogy a Vörös október ezer modulja között akadt olyan is, amely kifejezetten a NATO és az Európai Unió szerveinél használt titkosítóprogram által rejtjelezett dokumentumokra és a nyitókulcsokra utazott. Egyetlen korábbi kémszoftver sem ismert, amely ilyen speciálisan védett adatokat lopott volna.

Meglékelték a szervereket a vírus után nyomozók

A kártevő tanulmányozásához a Kaspersky szakemberei a lékelés nevű technológiával figyelték meg a fertőzött gépekről érkező forgalmat. A módszer abból áll, hogy a kutatók átveszik az irányítást valamelyik irányítószerver webcíme felett, és az oda befutó adatokból vonnak le következtetéseket. A Vörös október esetében ehhez hackelniük sem kellett, mert hat olyan webcímet találtak, amelyek regisztrációja lejárt. A shellupdate.com, msgenuine.net, microsoft-msdn.com, windowsonlineupdate.com, dll-host-update.com és windows-genuine.com címek mind a Vörös október gazdájának tulajdonai voltak, ám nem fizette ki az éves regisztrációs díjat, így azok megvásárolhatóvá váltak. A Kaspersky kutatói saját maguk vásárolták meg a webcímeket néhány dollárért, az ezekre érkező adatok elemzésével pedig bele tudtak nézni a kártevő működésébe. A legrégebben működő webcímet 2007-ben regisztrálták.

"Nem látjuk a teljes képet, csak hat szervert lékeltünk meg. A különböző országok fertőzöttségi arányai hasonlók maradhatnak, de valószínűleg még több fertőzésről fogunk tudomást szerezni, ahogy a vizsgálat folytatódik" - mondta Costin Raiu az [origo] kérdésére válaszolva. Új országok is fel fognak bukkanni a fertőzött területek között. "Romániából például nem észleltünk fertőzést, azonban a román kiberbiztonsági központ (CERT) jelezte, hogy négy intézménynél is megtalálták a kártevőt" - mondta Raiu. Hasonló a helyzet Lengyelország esetében is: a fertőzött intézmények közt egyelőre nincs lengyel, de vannak jelek, amelyek arra utalnak, hogy a jövőben ez változni fog. A Kaspersky által kiadott infografika szerint Magyarországon egyelőre egy diplomáciai intézményben találtak Vörös október-fertőzést.

Nem lehet tudni, ki tette

Raiu nem volt hajlandó találgatásokba bocsátkozni arról, hogy ki állhat a Vörös Október mögött. "A sebezhetőségeket kihasználó támadókódok valószínűleg kínai eredetűek, a modulokat pedig olyan programozók írhatták, akik beszélnek oroszul. Ez nem jelenti azt, hogy oroszok lennének, származhatnak Ukrajnából, Fehéroroszországból vagy akár Kazahsztánból is" - mondta Raiu.

Az orosz állam érintettségének valószínűségét csökkenti, hogy a legtöbb megfertőzött gép, megtámadott hivatal és kutatóközpont Oroszországban található. Az orosz szavak a kódban lehetnek akár félrevezetés részei is, de nem valószínű, hogy bárki cselből maga ellen indítaná a legnagyobb támadást.

A korábbi kibertámadások és kémbotrányok elemzései sem segítik a támadó kilétének kiderítését. Több olyan incidens volt korábban, amikor gyanítani lehetett, hogy egy-egy kormány, állam áll az akció mögött. Az amerikai kormányzati intézmények és tudományos intézetek ellen az ezredfordulón indított Holdfényútvesztő kódnevű támadás mögött Oroszországot, az USA hadiipara elleni 2003 és 2006 közt zajló Titáneső nevű támadássorozat mögött pedig Kínát gyanították az elemzők. Egyik esetben sem volt azonban elég bizonyíték, hogy bármelyik országot nyíltan meggyanúsítsák. Az Észtország elleni 2007-es kiberháború esetében sem lehetett bebizonyítani, hogy orosz kormányzati támogatással indított akció volt. Ritka kivétel volt, amikor Obama amerikai elnök beismerte, hogy a Stuxnet vírust az USA és Izrael indította el. Nagyon valószínű, hogy a Vörös októbernek sem lesz gazdája, még akkor sem, ha a fertőzöttségi térképen árulkodó lyukak vannak.